Mnoho správců IT se mě ptá, jak správně pomocí Intune nasadit BitLocker na zařízeních Windows 11 (ale mnohdy i 10) tak, aby se disk v tichosti na pozadí zašifroval, uživatel nemusel nikam klikat, a aby vše fungovalo „na první dobrou“. Microsoft Intune se neustále rozvíjí a umožňuje čím-dál více nastavení, avšak ne všechny konfigurace jsou vzájemně kompatibilní a vedou k požadovanému výsledku.

Obsah

Prerekvizity

Aby vše klaplo „na první dobrou“, tak je potřeba splnit několik předpokladů, které, pokud nejsou splněny, tak se disk nemusí automaticky zašifrovat, nebo BitLocker nemusí jít spustit ani ručně.

Jaké jsou tedy požadavky na zařízení, které chceme automaticky na pozadí zašifrovat:

- Pokud se koncoví uživatelé přihlašují k zařízením jako administrátoři, zařízení musí používat Windows 10 verze 1803 nebo novější, nebo Windows 11.

- Pokud se koncoví uživatelé přihlašují k zařízením jako standardní uživatelé, zařízení musí používat Windows 10 verze 1809 nebo novější, nebo Windows 11.

- Zařízení musí být připojeno k Microsoft Entra (dříve Azure AD) nebo hybridně připojeno k Microsoft Entra.

- Zařízení musí obsahovat alespoň TPM (Trusted Platform Module) verze 1.2 (dokumentace dříve uváděla potřebu TPM 2.0)

- Režim BIOSu musí být nastaven pouze na Native UEFI.

- Secure boot state – musí být ON (zapnuto)

Oprávnění potřebná pro správu BitLockeru

Řízení přístupu je řízeno na základě rolí (RBAC). Pro správu BitLockeru v Intune musí mít účet (uživatel) přiřazenou roli (RBAC) v Intune, která zahrnuje oprávnění Vzdálené úlohy (Remote tasks) s právem Rotovat klíče BitLockeru (Rotate BitLockerKeys).

Toto oprávnění a právo můžete přidat do vlastních RBAC rolí, nebo použít jednu z následujících předdefinovaných RBAC rolí, které toto právo již obsahují:

- Help Desk Operator (Operátor helpdesku)

- Endpoint Security Administrator (Správce zabezpečení koncového bodu)

Kde je možné nastavit politiky

Automatické šifrování se provádí pomocí konfiguračních politik (konfiguračních zásad nebo také konfiguračních profilů). Pro konfiguraci šifrování na spravovaných zařízeních použijte jeden z následujících typů zásad:

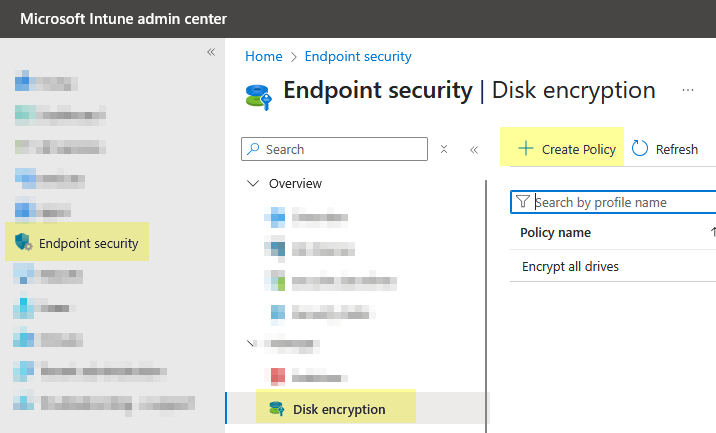

1. Zabezpečení koncového bodu (Endpoint security) > Zásady šifrování Windows (Disk Encryption)

Vyberte z následujících profilů:

- BitLocker

Skupina nastavení zaměřená výhradně na konfiguraci BitLockeru.

Více informací naleznete v dokumentaci BitLocker CSP. - Šifrování osobních dat (Personal Data Encryption – PDE)

PDE se liší od BitLockeru tím, že šifruje jednotlivé soubory místo celých svazků a disků.

PDE funguje navíc k jiným metodám šifrování, jako je BitLocker.

Na rozdíl od BitLockeru, který uvolňuje šifrovací klíče při spuštění systému, PDE neuvolní šifrovací klíče, dokud se uživatel nepřihlásí pomocí Windows Hello for Business.

Více informací naleznete v dokumentaci PDE CSP

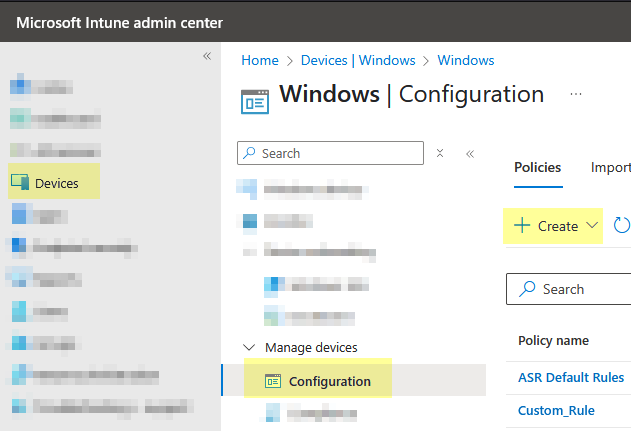

2. Konfigurace zařízení (Devices – Windows – Configuration) > Ochrana koncového bodu > BitLocker

- Nastavení BitLockeru je jednou z dostupných kategorií nastavení pro ochranu koncového bodu ve Windows 10/11.

- Seznam dostupných nastavení BitLockeru, která jsou k dispozici v profilech ochrany koncového bodu najdete v této dokumentaci.

Je v celku jedno, který způsob si zvolíte, já spíše tíhnu k první možnosti a tedy šifrování spravovat ze sekce Ochrana koncového bodu (Endpoint security).

Nastavení pomocí zásad zabezpečení koncového bodu pro zařízení s OS Windows

- Přihlaste se k Centru pro správu Microsoft 365.

- V levém menu zvolte: Zabezpečení koncového bodu (Endpoint Security)

- Vyberte Šifrování disku > Vytvořit zásadu.

- Zvolte následující možnosti:

- Platforma: Windows

- Profil: Zvolte BitLocker nebo šifrování osobních dat.

Pro náš účel vyberte volbu BitLocker

- Klikněte na tlačítko Vytvořit (Create)

- Na základní obrazovce zvolte Název politiky a doporučuji také vyplnit Popis

- Na další stránce zvolte požadovaná nastavení (Configuration settings).

Jaká nastavení zvolit si popíšeme v další části tohoto článku - Pokud používáte Scope tagy, tak je na další stránce vyberte

- Na stránce přiřazení (Assignments) vyberte, na které skupiny zařízení chcete tuto politiku aplikovat

- Na poslední stránce proveďte kontrolu a politiku vytvořte

Nastavení pomocí konfigurační politiky pro zařízení s OS Windows

Ačkoliv tento způsob úplně nepreferuji, stále spousta správců IT nepřišlo na chuť sekci „Endpoint security“ – viz předchozí způsob.

- Přihlaste se k Centru pro správu Microsoft 365.

- V levém menu zvolte: Zařízení (Devices)

- Vyberte Konfigurační profily (Configuration)

- V horním menu klikněte na Vytvořit zásadu (Create New Policy)

- Zvolte následující možnosti:

- Platforma: Windows 10 a novější (Windows 10 and later)

- Profil: Šablony (Templates)

- Vyberte šablonu: Ochrana koncového bodu (Endpoint protection)

- Klikněte na tlačítko Vytvořit (Create)

- Na základní obrazovce zvolte Název politiky a doporučuji také vyplnit Popis

- Na další stránce zvolte požadovaná nastavení (Configuration settings).

Pro náš účel nastavte parametry pouze v sekci Windows Encryption

Jaká nastavení zvolit si popíšeme v další části tohoto článku - Na stránce přiřazení (Assignments) vyberte, na které skupiny zařízení chcete tuto politiku aplikovat

- Případně nastavte pravidla pro aplikování konfiguračního profilu (Applicability Rules), nebo ponechte prázdné

- Na poslední stránce proveďte kontrolu a politiku vytvořte

Potřebná nastavení pro aktivaci BitLockeru "na pozadí"

Budu vycházet z toho, že konfigurační profil (politiku) máte vytvořenou na základě jednoho z výše uvedených postupů. Nastavení šifrování je rozděleno do několika sekcí. Popis veškerých nastavení zde budu uvádět pouze v angličtině a to z několika důvodů:

- Všechny admin portály používám výhradně v angličtině a vám to doporučuji také kvůli chybám v překladu

- Chci si zjednodušit práci a nechci vše překládat do češtiny, navíc některé termíny se stejně používají výhradně v angličtině

- Troubleshooting – pokud budete hledat dokumentaci k nějakému konkrétnímu parametru, stejně budete vycházet z angličtiny

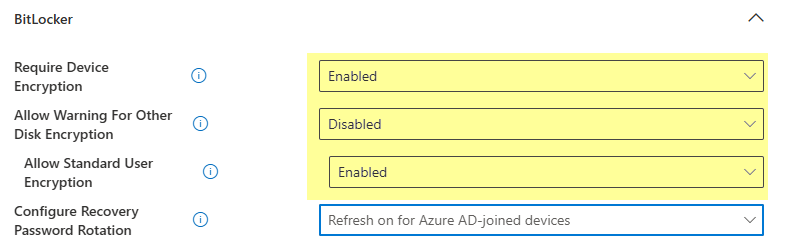

Sekce Bitlocker

- Require Device Encryption: Enabled

- Allow Warning For Other Disk Encryption: Disabled

- Allow Standard User Encryption: Enabled

- Configure Recovery Password Rotation: Ponechejte rotaci vypnutou, pokud neznáte další souvislosti, nebo zapněte podle konkrétních požadavků

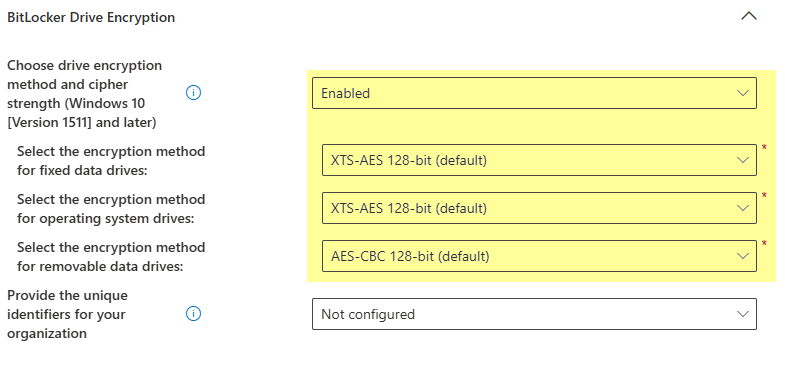

Sekce BitLocker Drive Encryption

- Choose drive encryption method and cipher strength (Windows 10 [Version 1511] and later): Enabled

- Nastavení Encryption method můžete ponechat výchozí nebo silnější: XTS-AES 128-bit (default)

Sekce Operating System Drives

- Enforce drive encryption type on operating system drives: Enabled

- Select the encryption type: (Device): Full Encryption

- Require additional authentication at startup: Enabled

- Allow BitLocker without a compatible TPM (requires a password or a startup key on a USB flash drive): False

- Configure TPM startup key and PIN: Do not allow startup key and PIN with TPM

(Nesmí být Require startup key and PIN with TPM) - Configure TPM startup key: Do not allow startup key with TPM

(Nesmí být Require startup key with TPM) - Configure TPM startup PIN: Do not allow startup PIN with TPM

(Nesmí být Require startup PIN with TPM) - Configure TPM startup: Allow TPM

- Configure minimum PIN length for startup: Disabled (Default) nebo Not configured

- Allow enhanced PINs for startup: Disabled (Default) nebo Not configured

- Disallow standard users from changing the PIN or password: Disabled (Default) nebo Not configured

- Allow devices compliant with InstantGo or HSTI to opt out of pre-boot PIN.: Disabled (Default) nebo Not configured

- Enable use of BitLocker authentication requiring preboot keyboard input on slates: Disabled (Default) nebo Not configured

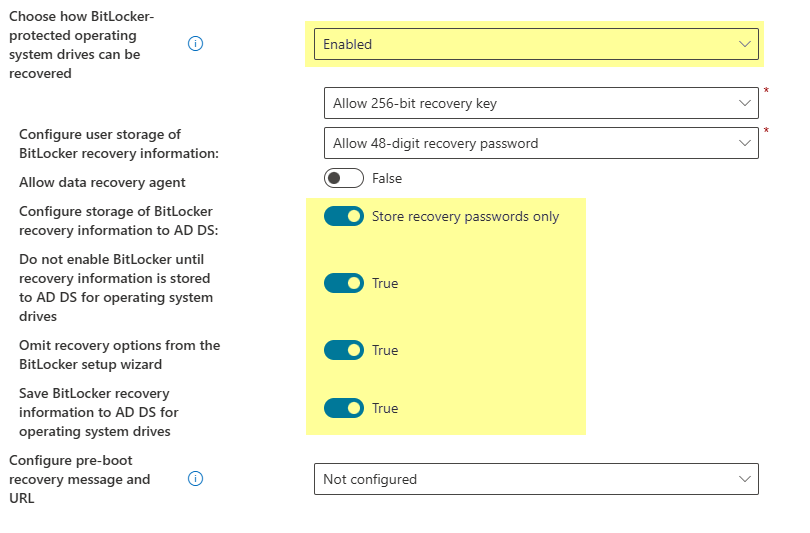

- Choose how BitLocker-protected operating system drives can be recovered: Enabled

- Configure user storage of BitLocker recovery information: Allow 256-bit recovery key + Allow 48-digit recovery password

- Allow data recovery agent: False

- Configure storage of BitLocker recovery information to AD DS: Store recovery passwords only

- Do not enable BitLocker until recovery information is stored to AD DS for operating system drives: True

- Omit recovery options from the BitLocker setup wizard: True

- Save BitLocker recovery information to AD DS for operating system drives: True

- Configure pre-boot recovery message and URL: Not configured

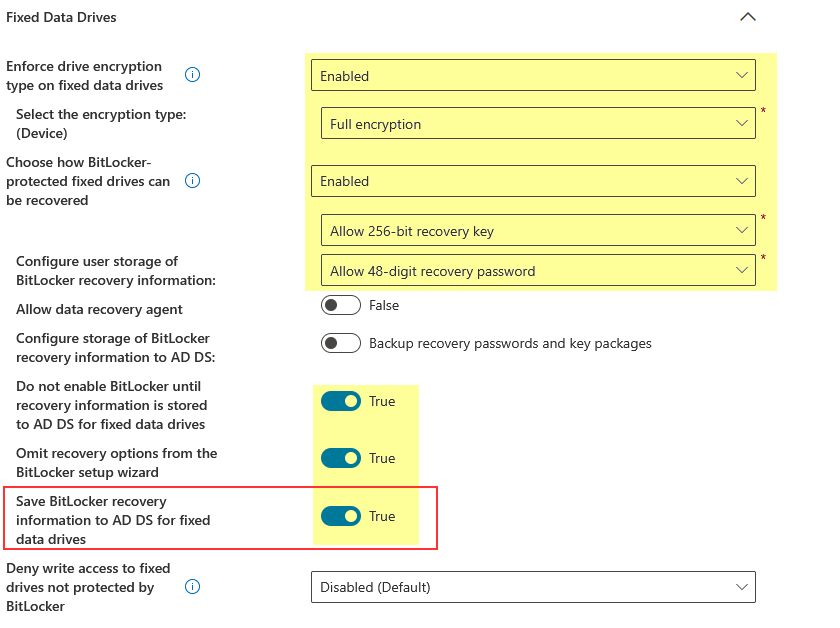

Sekce Fixed Data Drives

Tato sekce může zůstat v režimu „Not configured„, nicméně, pokud chcete zašifrovat všechny pevné disky v zařízení, nastavení by mělo vypadat přibližně takto: