Správa zařízení přes Microsoft Intune dnes patří k základům bezpečného Microsoft 365 prostředí. Přesto existuje jeden scénář, který dokáže i zkušeného admina poslat na několik dní do slepé uličky: MDM Authority (autorita správy mobilních zařízení), která je v M365 tenantu nastavená na „Microsoft Office 365“, v Entra ID svítí „Office 365 Mobile“, ale v Intune u zařízení vidíte „MDM: Intune“. Co je pravda? Kdo zařízení skutečně spravuje? A proč nikde nevidíte tlačítko „Změnit“?

Obsah

Představte si situaci: přicházíte do firmy, která doposud Windows zařízení v podstatě nespravovala. Začnete studovat Entra ID, Intune, registrace zařízení, enrollment (včetně OOBE – Out-of-Box Experience). Firma už dokonce má zakoupených několik Intune licencí, přidělíte je sobě, testovacímu uživateli, DEM účtu (Device Enrollment Manager) i jednomu „běžnému zaměstnanci“ a jdete testovat.

Dva počítače projdou OOBE:

- jeden přihlášený přes Work/School s DEM účtem

- druhý s testovacím uživatelem.

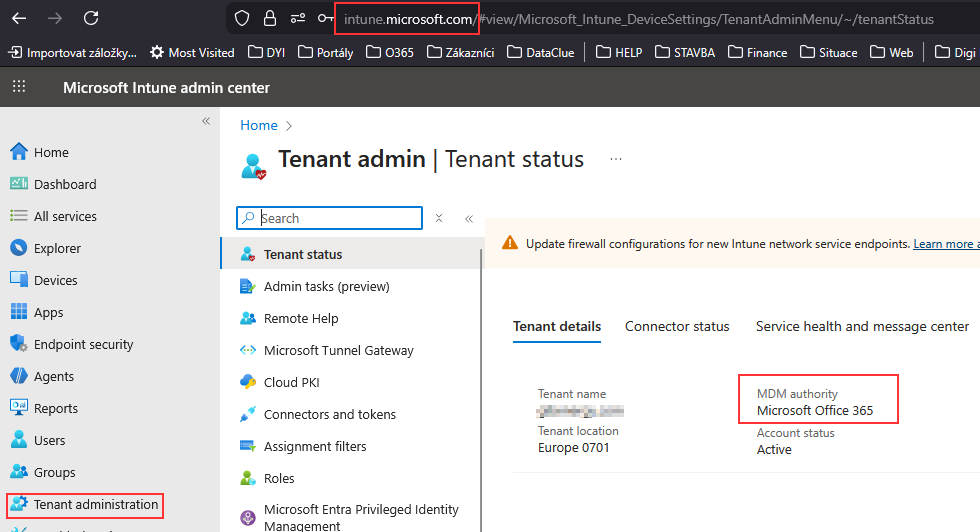

V tu chvíli dává smysl ověřit „klíčovou věc“ – MDM Authority. A tady přichází první šok: místo „Intune“ vidíte „Microsoft Office 365“. Dobře, přeháním, nepřichází úplně šok, protože tyhle situace už znám, ale pro admina, který s tímto nemá zkušenoti, nastává období komplikací. A proto taky vzniká tento článek.

Kde je problém?

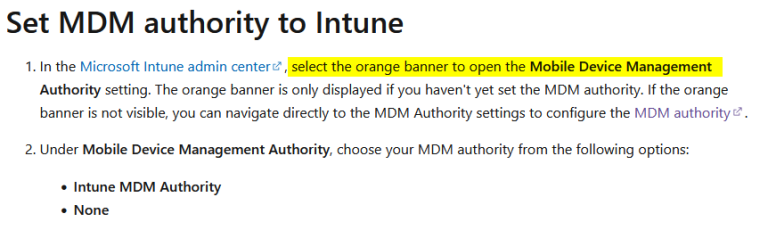

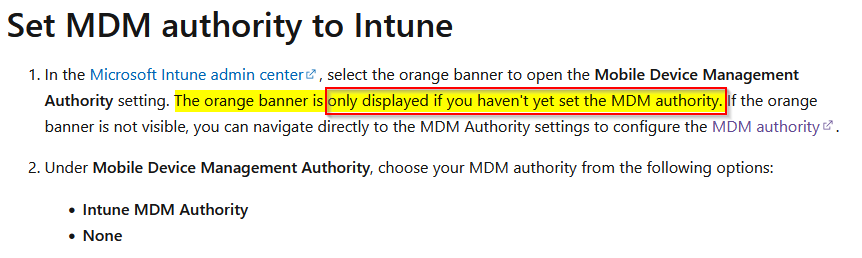

- V diskusních fórech i v dokumentaci Microsoftu píše o „oranžovém banneru“, který vás vyzve k nastavení autority – ale vy ho nevidíte.

- Dokumentace zmiňuje, že v některých tenantech se Intune nastavuje automaticky, jinde ne.

- A někde se dočtete větu ve stylu „pokud byla autorita nastavena, nelze ji změnit“ – což adminovi na klidu moc nepřidá.

Microsoft ale tento stav popisuje celkem přesně: pokud je aktivní Basic Mobility and Security pro Microsoft 365, autorita se může tvářit jako „Office 365 Mobile“. Současně existuje režim koexistence, kde může být správa „rozdělená“ podle licencí uživatelů.

Proč se v Entra ID objevuje „Office 365 Mobile“?

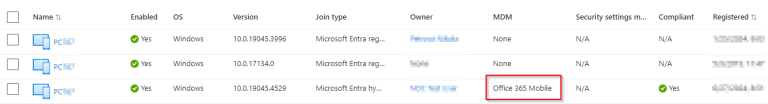

Druhý šok obvykle přijde v Microsoft Entra admin centru: u zařízení je uvedeno, že je „spravované (MDM)“ přes „Office 365 Mobile“.

Tohle označení typicky souvisí právě s historickým/alternativním MDM v rámci Microsoft 365 (Basic Mobility and Security), které se v různých částech portálů a API může promítat odlišně. Microsoft přímo uvádí, že po aktivaci Basic Mobility and Security se MDM autorita nastaví na „Office 365“.

A teď paradox: v Intune je u zařízení "MDM: INTUNE"

Třetí šok: v samotném Intune portálu se u zařízení ukazuje, že MDM je Intune – takže to vypadá, že všechno je v pořádku… jenže:

- politiky se neaplikují,

- konfigurace se „nepushují“,

- app deployment nejede,

- a vy už máte za pár týdnů rollout nových zařízení a nechcete to zkazit hned na začátku.

Tenhle rozpor se děje v praxi poměrně často: portály vám zobrazují „stav“ z různých vrstev (Entra objekt vs. MDM enrollment vs. policy engine). Proto je klíčové ověřit autoritu na úrovni tenantu, ne jen „nějaké políčko u zařízení“.

Klíčové vysvětlení: „oranžový banner“ se zobrazí jen tehdy, když autorita ještě NENÍ nastavena

Microsoft to popisuje napřímo:

- Oranžový banner pro nastavení MDM autority uvidíte jen tehdy, když autorita ještě nebyla nastavená.

- Pokud banner nevidíte, stále existuje možnost jít přímo do nastavení autority (jen to není „na očích“).

A to je přesně ten moment, kdy mnoho lidí ztroskotá: UI volba zmizí, protože v tenantu už „někdy něko“ v minulosti autoritu nastavil – klidně i dávno před vámi.

V praxi to často bývá tak, že tenant měl kdysi Microsoft 365 E5 / EMS nebo jiné licence, které Intune zahrnovaly, a někdo autoritu „nějak“ nastavil.

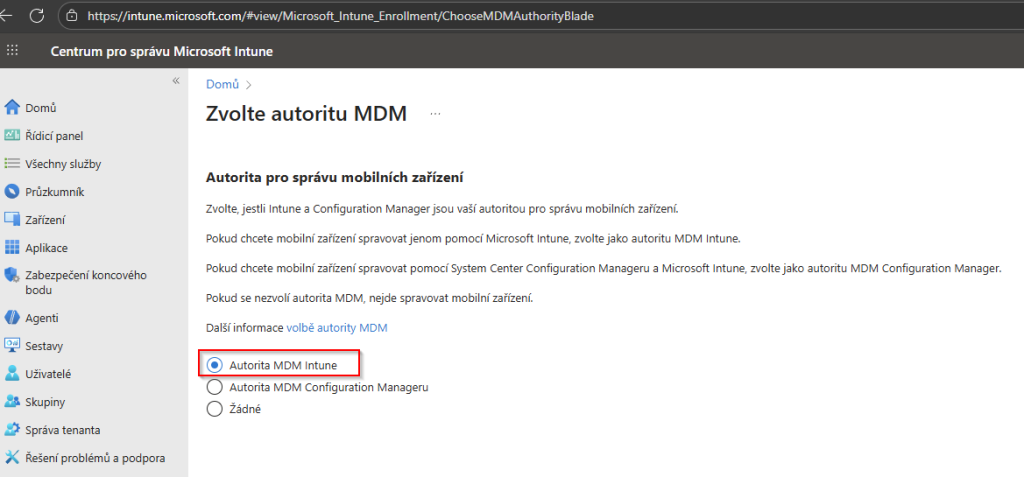

„Skrytý“ odkaz / blade

V tom konkrétním případě může pomoci založení support ticketu, kdy vám technik pošle přímý odkaz na obrazovku Change/Choose MDM Authority, kterou jako neznalý admin sám nikde asi nenajdete, protože se v UI už běžně nezobrazuje, když už je autorita nastavená.

Microsoft Learn zmiňuje, že když banner není vidět, můžete se do nastavení autority „proklikat“ (nebo se tam dostat přímo). V praxi se ale používá i přímý odkaz na „choose MDM authority“ blade:

https://intune.microsoft.com/#view/Microsoft_Intune_Enrollment/ChooseMDMAuthorityBlade

Po potvrzení volby znovu zkontrolujte MDM Authority na úrovni tenantu.

Když UI nestačí: přepnutí MDM autority přes MS Graph (PowerShell)

V některých případech je nejjistější cesta přepnout autoritu přes Microsoft Graph API – to je mimochodem postup, který se v reálných projektech používá často, když je „velký prostor pro chybu“ a UI nepomáhá.

Pro nastavení MDM Authority pomocí MS Graph, potřebujete tato oprávnění (od nejnižšího nutného po nejvíce privilegované:

- Delegated (work or school account):

- DeviceManagementServiceConfig.ReadWrite.All, DeviceManagementConfiguration.ReadWrite.All

- Application

- DeviceManagementServiceConfig.ReadWrite.All, DeviceManagementConfiguration.ReadWrite.All

Dále už stačí jen poslat HTTP request:

POST /organization/{organizationId}/setMobileDeviceManagementAuthorityInstalace MS Graph

https://learn.microsoft.com/en-us/powershell/microsoftgraph/authentication-commands?view=graph-powershell-1.0

# Instalace modulu

install-module microsoft.graph.intune

# Import modulu

import-module microsoft.graph.intune

# Připojení k MS Graph

Connect-MSGraph

# Aktualizace Enteprise APP

Update-MSGraphEnvironment -AppId 16f0680c-7253-43cf-9805-be8443a9c3c1Celý postup:

# Ziskat DirecotryID (tenant ID)

$DirectoryID = (Get-Organization).id

# Ziskani MDM Authority

Invoke-MSGraphRequest -Url "https://graph.microsoft.com/beta/organization('$DirectoryID')?`$select=mobiledevicemanagementauthority" -HttpMethod Get | Select mobileDeviceManagementAuthority

# Nastaveni MDM Authority

Invoke-MSGraphRequest -Url "https://graph.microsoft.com/v1.0/organization/$DirectoryID/setMobileDeviceManagementAuthority" -HttpMethod Post

UPDATE 12/2025: Přepnutí MDM autority přes MG Graph (PowerShell)

# 1) Instalace potřebných modulů (stačí jednou)

Install-Module Microsoft.Graph -Scope CurrentUser -Force

# 2) Načtení modulů (lze je importnout explicitně, nebo se natáhnou automaticky)

Import-Module Microsoft.Graph.Authentication

Import-Module Microsoft.Graph.Identity.DirectoryManagement

# 3) Připojení ke Graph (delegovaně) - potřeba scopes pro MDM authority

# Doporučení: DeviceManagementServiceConfig.ReadWrite.All

# (případně i DeviceManagementConfiguration.ReadWrite.All podle prostředí)

Connect-MgGraph -Scopes "DeviceManagementServiceConfig.ReadWrite.All"

# Volitelné: ověřit Mg kontext

Get-MgContext

# 4) Získat Organization (tenant) a zjistit aktuální MDM authority

$org = Get-MgOrganization -Property "id,displayName,mobileDeviceManagementAuthority"

# Případně jen

$org = Get-MgOrganization

$orgId = $org.Id

$org | Select-Object DisplayName, Id, MobileDeviceManagementAuthority

# 5) Přepni MDM authority na Intune

# (cmdlet je oficiální cesta pro "set mobile device management authority")

Set-MgOrganizationMobileDeviceManagementAuthority -OrganizationId $orgId

# 6) Ověř změnu

$orgAfter = Get-MgOrganization -Property "id,displayName,mobileDeviceManagementAuthority"

$orgAfter | Select-Object DisplayName, Id, MobileDeviceManagementAuthority

# 7) Odpoj se

Disconnect-MgGraph

- Set-MgOrganizationMobileDeviceManagementAuthority je přímo cmdlet pro přepnutí MDM authority v tenantu.

- Nutný je scope typu DeviceManagementServiceConfig.ReadWrite.All (delegated/app) — uvádí to jak dokumentace cmdletu, tak Graph REST.

Alternativně lze použítInvoke-MgGraphRequest proti REST endpointům

# Instalace a import modulů

Install-Module Microsoft.Graph -Scope CurrentUser -Force

Import-Module Microsoft.Graph.Authentication

Import-Module Microsoft.Graph.Identity.DirectoryManagement

Connect-MgGraph -Scopes "DeviceManagementServiceConfig.ReadWrite.All"

# Org ID

$orgId = (Get-MgOrganization -Property "id").Id

# 1) Přečíst mobileDeviceManagementAuthority (Graph v1.0 umí select property)

Invoke-MgGraphRequest -Method GET -Uri "https://graph.microsoft.com/v1.0/organization/$orgId?`$select=mobileDeviceManagementAuthority" |

Select-Object -ExpandProperty mobileDeviceManagementAuthority

# 2) Přepnout MDM authority (POST akce bez body)

Invoke-MgGraphRequest -Method POST -Uri "https://graph.microsoft.com/v1.0/organization/$orgId/setMobileDeviceManagementAuthority"

# 3) Ověřit znovu

Invoke-MgGraphRequest -Method GET -Uri "https://graph.microsoft.com/v1.0/organization/$orgId?`$select=mobileDeviceManagementAuthority" |

Select-Object -ExpandProperty mobileDeviceManagementAuthority

Disconnect-MgGraph

Co dál po přepnutí autority: realita je „re-enroll“

Tím, že autoritu přepnete, ještě nemusí být vyhráno. Častý scénář je:

- autorita na tenantovi je už správně Intune,

- ale některá zařízení zůstala „zapsaná“ pod starým MDM (např. Office 365 Mobile),

- a pak se chovají nekonzistentně.

Doporučení z praxe:

- buď se změna časem projeví,

- nebo je potřeba zařízení re-enrolovat (odregistrovat a zaregistrovat znovu).

Mini checklist: když se policy neaplikují ani po správném MDM Authority

Pokud už máte autoritu správně a stejně „nic neteče“, doporučuji tento rychlý kontrolní seznam:

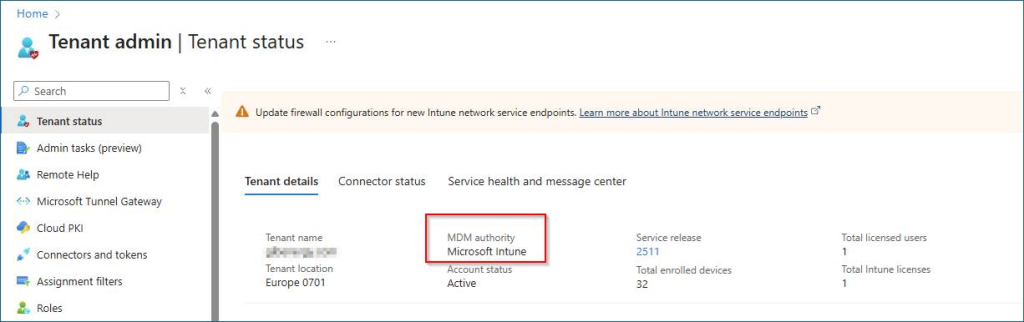

- Ověřit MDM Authority na úrovni tenantu (Tenant Administration / Tenant Status) – musí být Intune.

- Ověřit, jak je zařízení připojené (Entra joined / Hybrid joined / registered) a že má správný typ enrollmentu.

- U problematických kusů udělat re-enroll (nejčistší test).

- Pokud jde o Hybrid join, ověřit automatický enrollment (GPO / Povolit automatický zápis)

Závěrem

Na tento problém jsem poprvé narazil někdy začátkem toku 2024, ale přibližně jednou za půl roku někde tento problém vyplave a tak jsem se rozhodl sepsat tento návod, abych zmírnil utrpení ostatním adminům.